今天去參加資安大會,有去聽一場演講關於OWASP Top 10 那今天就來研究這個吧![]()

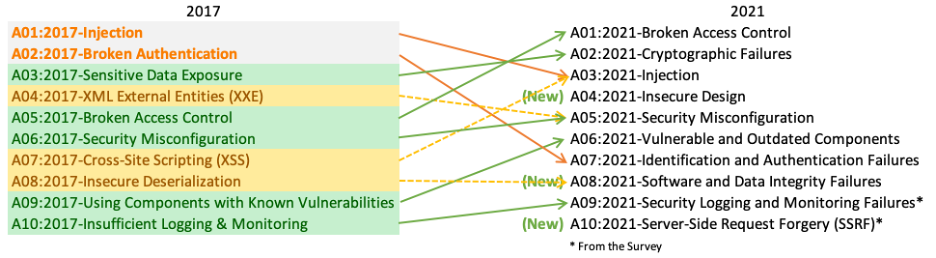

圖片來源:OWASP Top10

圖片來源:OWASP Top 10

主要會遇到權限控管問題,導致非授權資訊洩漏。

建立存取控制機制

資料加密使用較弱的加密演算法,導致敏感性資料外洩或者系統被破壞

使用較強的演算法加密

在設計系統及功能時,設計不完全導致產生的安全問題。

可以思考在開發時導入SSDLC

可以導入自動化部屬機制,以防在某次設定失誤,造成風險。

在系統開發使用有已知弱點的元件(作業系統、軟體、套件、函示庫、框架)。

常見的可能帳號登入登出的設計機制

這是今年新加入的~~

程式碼撰寫不注意,導致可以使用伺服器請求偽造 SSRF ,穿透內網 (Intranet) 達成攻擊

切割多個子網路,降低SSRF的衝擊

如果有任何錯誤的地方歡迎提出。![]()

可以觀看我們團隊的鐵人發文喔~

稍微讀了一下樓主的參考資料

關於請求偽造部分,樓主講得有點籠統,不太能理解

解決辦法從減少請求偽造,設定權限防止藉由API直搗黃龍的情形

並且加上token保護API,再來就是不過度依賴防火牆,並個別設定權限

那麼文中提到的「切割多個子網路」,是否就是在各個層級上都加上權限的意思?

感謝願意花時間觀看內容 ![]()

關於「切割多個子網路」,當時查看資料的想法是可以藉由網路的阻隔,限制問題的主機連線到其他重要資源的主機或者利用此風險對於內部的服務進行掃描,降低發生問題時的災害範圍。

關於這個風險 主要防護可能是針對使用者的輸入,檢查使用者的提供的輸入資料或網址是否有誤

補充 關於SSRF這個風險,覺得有興趣的例子為 有些網站提供使用者貼網址的產生網站matadata縮圖效果,如果沒有防範時,貼惡意內部網址是不是可以藉由此功能對於內部的服務進行確認或者攻擊

不知道有沒有回答到問題,如果有錯誤的地方再提出 ![]()

感謝補充

「切割多個子網路」,看您的解釋上,原來是指說分成不同的分區。如果拿現實比喻,就好比「砂石車行駛路線」,因為容易造成灰塵汙染,而把車輛侷限在特定區域,才不會讓灰塵範圍擴大

而SSRF成因使用者是因為輸入保留字,試圖讓系統對這個保留字產生反應,而演變成一種風險